- コメント

【追記あり】緊急警報: Windows 版 7-Zip 21.07 ま…

owl483件-緊急警報:

Windows 版 7-Zip 21.07 までは(拡張子が .7z のファイルを Help > Contents エリアにドラッグすると、権限の昇格とコマンドの実行が可能な)エクスプロイトの脆弱性「CVE-2022-29072」が確認されました。この問題は、ローカルにのみ悪用できるようです。

脆弱性は、7-Zip プログラムに同梱されているヘルプファイル「7-zip.chm」を悪用するために使用されます。その詳細(技術的な情報と、エクスプロイトの短いデモビデオ)は、GitHub で公開されています。

https://github.com/kagancapar/CVE-2022-29072

根本的な修正は未定なので、当面の回避策が示されました。

回避策:

7-zip の修正版が公開されるまでは、7-zip.chm ファイルを削除することで脆弱性は解消されます。

全ユーザーの場合には、7-zip に読み取り権限と実行権限だけを与える。

CHM(.chm)ファイルは、マイクロソフトが開発した独自の独自のオンラインヘルプファイル形式でしたが、セキュリティ上の理由から(新たな「Microsoft Assistance Markup Language」に移行し)廃止されています。

Google レビューでは、CHM (”.chm”)ファイルは「ブロック」リストに掲載されています。要するに、そのファイルは「潜在的にリスキー」です。

この事例を踏まえれば、

この「7-zip」プログラム以外の他のアプリでも、CHM(.chm)ファイルが同梱されている場合は、削除することが賢明です。19人が参考になったと回答しています。このレビューは参考になりましたか?

owl483件この事例で感じたことですが、7-zip プログラム以外の他のアプリでも類似例が懸念されます。

例えば、アプリにバンドルされている「プラグイン」はエクスプロイトの脆弱性を招くことがあるので、「CHMファイル」そのものにリスクがあると思われます。ちなみに、自動更新機能も危険性が懸念されます。

アプリケーションにバンドルされているものでも、不要なもの(他言語ファイルなど)は削除の候補になるでしょう。

ファイル拡張子は CHM (".chm") について

Microsoft Compiled HTML Help - Wikipedia

https://ja.wikipedia.org/wiki/Microsoft_Compiled_HTML_Help

2002年、マイクロソフトは CHM 形式に関連したセキュリティ問題を公表し、パッチを公開した[1]。その後、マイクロソフトは CHM 形式を止めて新たなヘルプ形式であるMicrosoft Assistance Markup Language(英語版)に移行する方針とし、Windows Vistaでそれを採用している。

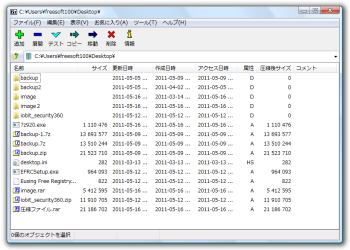

owl483件私のシステム内の CHM(.chm)ファイル(「WizFile」でリストアップ)は以下の通りです。

① サードパーティアプリでは:

「Nirsoft」プログラム内のすべてのアイテム

AIMP

IrfanView

M 電卓

TVClock

CHM (.chm) ファイルの使用は、稀なケースだと思われます(プログラム開発者が脆弱性に気づいていないか、CHM (.chm) ファイルから代替ソリューションへの移行を忘れている)。

いずれにせよ、ファイルを削除しても、プログラム本来の機能に支障をきたすことはありません。

② マイクロソフト(Windows OS:21H2)に関連するファイルでは、合計59ファイル。

C:\WindowsMedia :10ファイル

C:\WindowsMicrosoft.NETFramework :4 ファイル

C:\WindowsMicrosoft.NETFramework64 :4 ファイル

C:\Windows\System32\DriverStore\FileRepository\cnlbcja64.inf_amd64_3120ae9234c33f56\ :4 ファイル

C:\WindowsWinSxS :37 ファイル

● これらを踏まえ、サードパーティーのCHM(.chm)ファイルはすべて削除しました。

ただし、マイクロソフトの分は「UAC」で管理されているので、exploit の脆弱性は回避されるはずです。

Gonbe1,361件owl さん、色々と情報を有り難うございます。

私も「WizFile」を使用して検索ワード「.chm」でリストアップしてみました。

その結果、かなりの量に驚きました。 こんなヘルプは不要なので、全て削除です。

owl483件Gonbe さん、返信をありがとうございました。

話題から脱線してしまいますが、

「Windows Update」をブロックし継続使用中だった「20H2」のサポート期限が迫っていたので、

昨日、手動で「21H2」へのアップグレードを実行しました。

OS を更新後に「BelarcAdvisor」でシステム監査を行ったところ、KB5011651、KB5012117、KB5012599 が不足していることが判明し、それらも手動適用しました。

「OS」のアップグレードに関する全てを完了後、

システムを整理するために「shellbag_analyzer_cleaner」を実行したうえで、「PrivaZer」を実行しました。

私は、PrivaZer での設定で「最新の OS に不要な、古い(old.)OS を削除する」を選択しているので、結果的に、マイクロソフト関連の「CHM」ファイルが少ないのだと感じます。

この話題(CHM ファイル)は「gHacks Tech News」でも共有しており、

Workaround for security issue in 7-Zip until it is fixed - gHacks Tech News

https://www.ghacks.net/2022/04/18/workaround-for-security-issue-in-7-zip-until-it-is-fixed/

非常に多くの「CHM」ファイルが存在していることを嘆いている人がいました。

owl483件これまた「オフトピック」ですが、

実は、

OS の「21H2」への更新は当初失敗(インストール 99%のまま、18時間経っても完了しない )しました。

「VoodooShield」をオフにすることを失念していたために、実行ファイルやマイクロソフトとの通信をブロックしてしまい「システムがループ」してしまったためでした。

システムのループなので「ホットキー」も機能せず、最終手段の「電源オフ(電源ボタンの長押し)」でシステムを強制的にシャットダウンさせました。

電源を再投入時には、やはり起動不能に陥りましたが(システム更新などでの「ブート不能」を過去に経験したことがあり、更新実行前に「Macrium Reflect Free」で緊急復旧用のレスキューメディアを作成しておいたので)、レスキューメディアから自動起動し、事なきを得ました。

再度の更新実行前には

「VoodooShield の終了」をし、

さらに「Windows Update」のブロックを解除して、

再度の「21H2」への更新実行を行ったところ、今度はスムーズに進行し 2時間ほどで「21H2」への更新を完了できました。

「VoodooShield」の凄さと、

「ブート不能への備え」の重要さを思い知った次第です。